Hola.

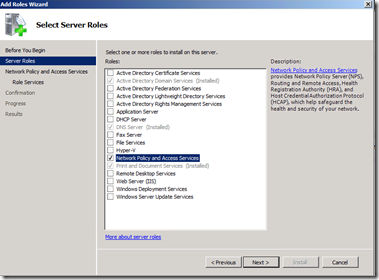

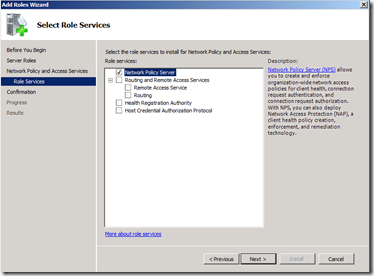

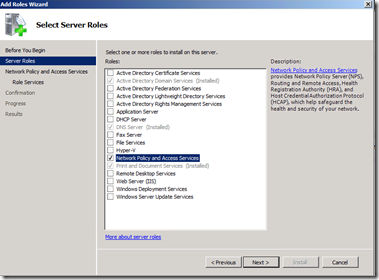

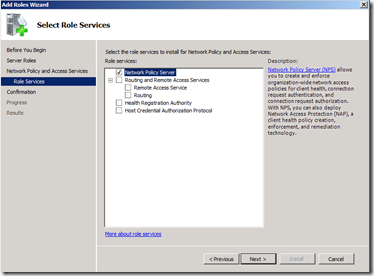

En Windows Server 2008, desaparece IAS y aparece un rol mucho más potente y completo llamada Network Policy Server (NPS), este servicio es el encargado de gestionar las peticiones llegadas a nuestros servidores Radius.

Para montar el escenario, necesitamos:

- Un punto de acceso que permita validación de conexiones con servidor Radius, o más correctamente llamados “Radius Clients”.

- Controlador de dominio.

- Grupo en Directorio activo con un nombre del tipo “Wifipermitida”

- Introducir a los usuarios correspondientes en el grupo anteriormente creado.

- Opcionalmente una entidad certificadora en el dominio o bien un certificado de entidad certificadora en el que han de confiar tanto el servidor NPS como los equipos de nuestro dominio (podemos utilizar una CA de confianza por defecto en Windows cliente y 2008 R2 por ejemplo).

5.1 Podemos configurar un entorno, donde leamos el certificado de equipo de los equipos de nuestra red y con ello, permitamos o no la conexión de estos a nuestra wifi, con ello tenemos una wifi “libre” para todos nuestros usuarios, siempre y cuando conecten desde equipos controlados.

Para configurar este punto, debemos configurar una CA en nuestro Dominio y “Autoenrollment” de los equipos (http://technet.microsoft.com/en-us/library/cc731522.aspx ).

5.2 En el escenario que vamos a montar, lo que haremos será configurar un entorno con validación integrada de usuario, de tal forma que la wifi se activará, siempre y cuando el usuario introducido esté autorizado, lo que en la práctica se traduce, que este usuario pertenezca a un grupo.

La configuración está abierta, si tras la configuración, os dais una vuelta por la consola de NPS, veréis sus posibilidad, pudiendo hacer depender la conexión del usuario según su casilla “Dial-in” y no por pertenencia a grupo e incluso validar por NAP la salud del equipo, previo a la autorización de la conexión wifi.

Manos a la obra:

1.

2.

3.

4. Close.

5. Ir a consola “Server Management” – Roles – Network Policy and Access Services – NPS (Local)

6. Elegir – Radius server for 802.1X Wireless or Wired connections.

7. Elegir “Configure 802.1X

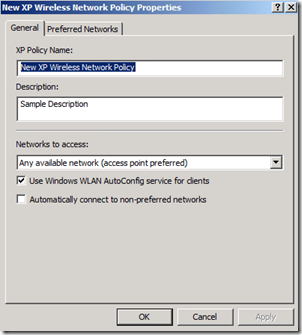

8. Elegir “Secure Wireless Connections” y mantener o cambiar el nombre de la política que vamos a crear - Next.

9. Añadir los equipos desde donde se lanzarán las peticiones, en nuestro caso, los puntos de acceso que hacen las funciones de concentradores del resto.

Los campos son:

1. Nombre descriptivo

2. Ip o resolución DNS.

3. None o plantilla de secreto (es conveniente crearse una plantilla de cara a evitar problemas ante el alta de muchos dispositivos con el mismo secreto.

4 El secreto es una simple frase o caracteres, que conforman la seguridad basada en conocer los mismos caracteres en los dos extremos, por lo que los equipos wifi, en el momento de indicar el nombre o ip de tu servidor radius, te pedirá que introduzcas el secreto, o sea la misma frase.

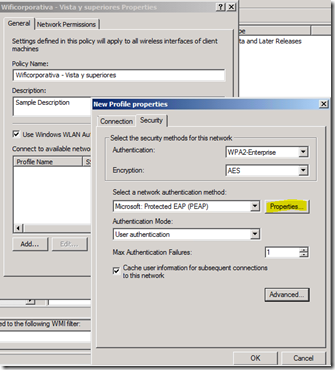

10. Elegir los protocolos o métodos de acceso y comunicación, en nuestro caso EAP (PEAP).

11. Elegir opción “Configure” y elegir el certificado de entidad certificadora gracias al cual, cifraremos la comunicación. Next.

12. Elegir el grupo, al que al pertenecer, los usuarios podrán establecer la comunicación Wifi.

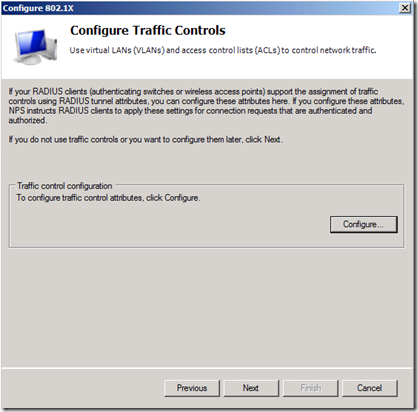

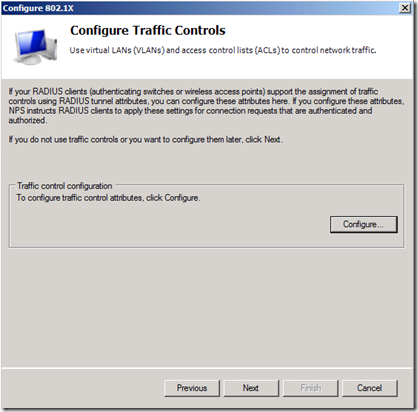

13. En la mayoría de casos, no es necesario configurar nada aquí, aunque depende del fabricante, podría ser que debieseis entrar y elegir el fabricante de vuestros dispositivos. Next.

14. Finish.

15. Al inicio del arbol, sobre la opción NPS (Local), botón derecho y elegir – Register server in Active Directory.

Y con esto, ya tenemos la parte de servidor configurada.

En la próxima entrada, configuraremos la parte cliente.

Saludos.